В начале 2009 года все говорили о сетевом черве Win32.

HLLW.Shadow.based (также известен как Conficker и Kido) –

эпидемия грозила всему миру, однако оставалась, по сути,

событием для профессионалов.

Связано это с тем, что прямой урон от данной вредоносной

программы выражался для рядового пользователя в не-

возможности зайти на сайты антивирусных компаний. Тот

факт, что зараженный компьютер встраивался в бот-сеть

и мог использоваться в тех же DDos-атаках, не очень вол-

новал простых граждан – очевидно, что угроза была для

них слишком сложна. Несмотря на это, за первую половину

2009 года во многом благодаря СМИ о Shadow узнали мил-

лионы. Даже в России.

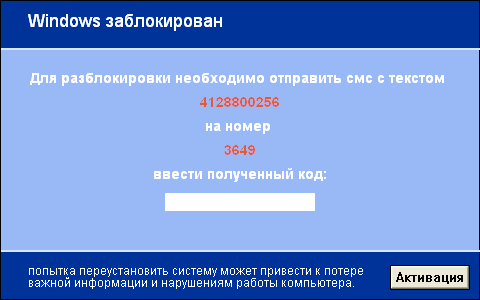

В сравнении с Shadow Trojan.Winlock выглядит дешевой по-

делкой. Первые модификации троянских программ этого

семейства появились около 3 лет назад. На тот момент они

не представляли серьезной угрозы: автоматически удаля-

лись с компьютера через несколько часов после установки,

не запускались в Безопасном режиме Windows, а стоимость

SMS-cообщений, которые требовали отправить авторы

троянца, была достаточно низкой.

Однако постепенно Winlock'и эволюционировали. Во мно-

гом благодаря той схеме, важной составляющей которой

они стали. Вирусописатели придумали, как использовать

Trojan.Winlock для получения существенных прибылей. Это,

по сути, и является их основной целью на сегодняшний день.

Прежде всего, расширилось количество каналов, кото-

рые могут использоваться для транспортировки моди-

фикаций троянцев этого семейства. Они начали распро-

страняться через уязвимости в Windows, в браузерах,

через вредоносные сайты (скачиваемые кодеки), эксплой-

ты iframe, а также ботнеты (владельцы которых продают

установку какой-либо вредоносной программы на зара-

женном компьютере).

Во-вторых, существенно выросла цена, которую требует-

ся заплатить жертве для получения кода разблокировки –

с 10 до 600-700 рублей на сегодняшний день. Здесь надо

особо отметить тот факт, что платить дань злоумышленни-

кам необходимо через SMS. Для рядового пользователя это

не представляет особого труда – достаточно ввести необ-

ходимый текст сообщения, отправить его по указанному

номеру и получить «заветный» код. При этом пользователь

зачастую просто не знает, что с его счета снимут деньги –

он действует автоматом, не задумываясь о последствиях.

Что же вышло в итоге?

Всего за один месяц (хотя рост распространения Trojan.

Winlock начался с ноября 2009 года) количество заражен-

ных компьютеров в России достигло нескольких миллио-

нов. Усилий, предпринимаемых антивирусными компани-

ям (в частности, наш проект wwwdrweb.com/unlocker), не

хватило, чтобы остановить эпидемию. Новость, выпущен-

ная «Доктор Веб» 24 января 2010 года, вызвала высокий

интерес общественности к данной проблеме, подкрепляе-

мый усилиями операторов сотовой связи, которые начали

блокировать «сомнительные» номера, а также вниманием

правоохранительных органов. В совокупности все это уже да-

ет результаты – масштабы распространения Trojan.Winlock в

России постепенно снижаются, а пользователи уже не отправ-

ляют на номера, указанные злоумышленниками, платные SMS,

находя код разблокировки через специальную форму.

Как повлияет эта эпидемия на

российский антивирусный рынок?

Известно, что даже пользователи с обновляемыми антиви-

русами заражались модификациями Trojan.Winlock. Одна-

ко еще больше в нашей стране тех, кто применяет пиратские

продукты или вовсе не использует защитное ПО. Для этой ча-

сти аудитории эпидемия Winlock'ов четко указала на то, что

проще и выгодней купить годовую лицензию или подписать-

ся на услугу антивирусной защиты у интернет-провайдера,

чем в самый неподходящий момент расплачиваться со злоу-

мышленниками (при этом отправляя им 600-700 рублей).

Важно и то, что российские антивирусные вендоры не бро-

сили пользователей в беде. Именно компания «Доктор Веб»

первая обратила внимание общественности, властей и сото-

вых операторов на проблему, которую до этого все старались

не замечать. Помимо этого, «Доктор Веб» разработал проект

wwwdrweb.com/unlocker, число заходов на который всего за

неделю превысило 1 млн. Компания получила массу благо-

дарностей от пользователей, которым помогли коды разбло-

кировки, через соответствующую форму. Кроме того, многие

сами присылали известные им коды, которые после провер-

ки оперативно добавлялись в форму разблокировщика.

Другое важное последствие эпидемии Trojan.Winlock —

в России стало меньше беспечных пользователей, которые

думают, что Интернет остается абсолютно безопасным. Тот

факт, что за посещение какого-то сомнительного ресурса (че-

рез который проникнет Trojan.Winlock) можно заплатить не-

сколько сот рублей, быстро отрезвляет. Это говорит о том, что

они будут не только пользоваться антивирусными програм-

мами, но также и следить за обновлениями Windows и брау-

зеров, а также другого ПО, установленного на компьютере.

Наконец, эпидемия Trojan.Winlock доказала, что для противо-

действия таким вредоносным программам нужны коллек-

тивные усилия. Не только старания антивирусных компаний,

но также и оперативные действия сотовых операторов, SMS-

агрегаторов, правоохранительных органов, а также широкой

общественности. О том, как вылечиться от Trojan.Winlock, пи-

сали многие блоггеры и форумчане, не говоря уже о сред-

ствах массовой информации, и это сыграло важную роль в

информировании огромного количества пользователей о

средствах борьбы с троянцем.

Кстати, вы тоже можете внести свой вклад в это, разместив

на своих сайтах баннер, ведущий на форму бесплатного раз-

блокировщика Dr.Web. Пусть еще больше людей узнают, что

преступникам платить не надо, и что лицензия на антивирус

стоит дешевле, чем SMS вымогателю.